Das Jahr des Cloud Computings? Teil 2

Datenkraken

Es gibt kaum eine Ware, die in ihrem Verkaufswert von Verkäufern und Käufern so unterschiedlich eingeschätzt wird, wie personenbezogene Daten. Da erzählt einem der unsympathische Nachbar W., wie dumm man sei, dass man keine Kundenkarte habe, denn damit könne man ja 3% des Preises bei ausgewählten Artikeln ab einem Kaufswert von 50 € sparen. Fuchtelt mit seiner kundenkartenüberladenen Geldbörse und freut sich wie ein Kind über die 3 €, die er sich beim Kauf dieser unsäglich hässlichen 100 € Schreibtischlampe gespart hat. Noch mehr freuen dürfte sich allerdings der Händler: Erstens hätte sich W. sonst wohl eine billigere Lampe gekauft und zweitens sind seine Daten viel mehr wert, als das bisschen Rabatt den Händler kostet.Die beim Cloud Computing bereitgestellten Anwendungen sind meist frei im Sinne von Freibier - aber nicht frei von Werbung und Datensammelfreude. Irgendeine Form von Entgeltlichkeit muss man auch unserer Freibiergeneration zuteil werden lassen oder so lange die Fratze der Freundlichkeit mit ihren monetären Verlusten tragen, bis der Nutzer in wohlwollende Abhängigkeit von gewohnten Diensten geführt ist.

Infrastruktur

Anders sieht es aus bei Infrastrukturlösungen wie Amazons revolutionären Webservices, z.B. der Elastic Compute Cloud oder der Speicherlösung Amazon S3. Hier bietet man dem Kunden entgeltliche Rechen- und Speicherdienste, die am ehesten klassischem Grid Computing nahe kommen.Amazon erhält echtes Geld für Speicher, Rechenzeit und Netzwerkvolumen und muss deshalb nichts mehr an Werbung und Datensammlung verdienen. Irgendwie muss Amazon aber die Schwarzfahrer vom Bus werfen, das heißt, eine Zugriffskontrolle (mit Authentifizierung und Autorisierung) durchführen. Außerdem sollten die Nutzer nicht gerade die Busfenster mit Graffiti besprühen und unter den Sitz kotzen, deswegen ist eine Methode zur Non-repudiation und Verantwortung der Nutzer unerlässlich.

Geht nicht ohne dass Amazon die Nutzer identifiziert und lustvoll im privaten Schweinkram deren Anwendungspakete wühlen darf? Oder anders: Wird man nach einem Ausweis gefragt, wenn man ein Busticket kauft?

Teile und herrsche

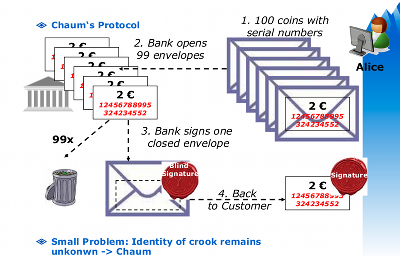

Die Lösung läge darin, dass man Authentifizierung und Autorisierung trennt. In einer Realwelt-Analogie ist das so, wenn zur Bank geht und Geld behebt. Die Bank kennt die Identität und den dazugehörigen Kontostand und händigt das Geld aus. Bei den verschiedenen Serviceanbietern kann man dann mit dem Geld anonym bezahlen, weil man die Scheine der Person nachher nicht mehr zuordnen kann. Ein ähnliches, ziemlich kompliziertes Schema hat David Chaum für anonymes digitales Bezahlen erfunden:

Vermutlich sind solche Ansätze zu kompliziert und ein einfaches Login über SSL mit X509 Zertifikaten besser akzeptiert - wie in der Realität, wo die Kreditkarte einfacher zu handhaben ist, als das Bargeld. Technisch wäre es zwar unter recht hohem Aufwand möglich, Nutzeranonymität bereitzustellen, aber die Nachfrage danach ist nicht groß genug, um die Umsetzung zu rechtfertigen.

Allerdings: Die Anwendungen im Compute Cloud oder die gespeicherten Sachen auf Amazon S3 haben irgendein nutzerdefiniertes Format und man müsste schon gezielt wissen, wonach man sucht um auf Ergebnisse zu stoßen. Das erfordert menschlichen Eingriff, das ist teuer und das bedeutet normalerweise, dass es nicht gemacht wird. Sollte allerdings eine Skandalnudel wie Paris Hilton oder Sarah Palin Daten auf S3 speichern, würde ich mich als Amazon Sicherheitschef nicht bedingungslos auf die Loyalität der Mitarbeiterschaft stützen. Man sollte misstrauisch werden, wenn Personen dann anbieten, das Wochenende durchzuarbeiten.

Don't be evil unprofitable

Bei Online-Anwendungen wie sie Google en masse anbietet, zieht man sich freiwillig vor den jeweiligen Unternehmen aus. Die ausgelagerten Daten haben ein vom Serviceanbieter definiertes Format, was auch Heuhaufen-Stecknadeln an privaten Peinlichkeiten gut sichtbar werden lässt. Bei Infrastruktur-Lösungen sind die Formate recht frei, man konsumiert Ressourcen für die Ausführung von Programmen oder den Transfer oder die Speicherung von Daten. Genügend Energie kann aber auch hier eine Nacht in Paris oder ein Konto in Liechtenstein offen legen.Ein paar Skandale dieser Art werden in Zukunft neben

bellerophon - 26. Dez, 20:23

0 Kommentare - Kommentar verfassen - 0 Trackbacks

Trackback URL:

https://keinspass.twoday.net/stories/5409360/modTrackback